انواع حملات هكری – بخش اول

انواع حملات هكرها:

حمله از نوع دستكاري اطلاعات “Modification”

به اين معني که هكر در حين انتقال اطلاعات به مقصد آنها را مطابق خواسته خود تغيير داده و به کاربر میفرستد و کاربر بدون اطلاع از تغيير آنها را مورد استفاده قرار ميدهد.

حمله از نوع افزودن اطلاعات “Farication”

در اين نوع از حمله هكر به جاي تغيير دادن اطلاعات، اطلاعات جديدي را به آن ميافزايد مانند يك ويروس جهت اقدامات بعدي.

حمله از نوع استراق سمع “Interception”

در اين نوع حمله هكر فقط به اطلاعات در حين تبادل گوش مي دهد و در صورت لزوم از آن نسخه برداري مي کند.

حمله از نوع وقفه “Interruption”

در اين نوع حمله هكر با ايجاد اختلال در شبكه و وقفه در انتقال اطلاعات براي خود فرصت لازم جهت اقدامات بعدي را فراهم مي آورد.

حمله سایبری

به اقدامی اطلاق میشود که برای هدف قراردادن یک کامپیوتر و یا هر عنصر از یک سیستم اطلاعاتی رایانهای انجام می شود و به منظور تغییر، تخریب یا سرقت دادهها و همچنین بهرهبرداری یا آسیب رساندن به یک سازمان طراحی شده است. حملات سایبری همزمان با دیجیتالی شدن کسبوکار که در سالهای اخیر محبوبیت بیشتری پیدا کرده است، در حال افزایش می باشند.

حملات سایبری انواع مختلفی دارد که در ادامه به معرفی مهمترین این نوع از حملات میپردازیم:

DoS and DDoS Attacks

حملات DDoS و DoS دو نوع از حملات سایبری هستند که هدف آن ها متوقف کردن دسترسی به یک سرویس یا سیستم آنلاین است. این حملات براساس اشغال منابع سیستم هدف انجام میشوند و ممکن است باعث اختلال در عملکرد سرویس یا سیستم، توقف کامل سرویس یا افزایش هزینهها برای تامین منابع مورد نیاز سرویس دهنده شود.

حملات DoS (Denial of Service) یا انکار سرویس، حملاتی هستند که به منظور اشغال منابع سیستم هدف و عدم امکان دسترسی به سرویسها یا سیستمهای آنلاین انجام میشوند. در این نوع حمله، یک فرد یا یک گروه از افراد تلاش میکنند با تولید ترافیک بالا و غیر طبیعی به سیستم هدف، درخواست های زیادی را برای سرویس و یا آن سیستم ارسال نمایند. این باعث میشود تا منابع سیستم هدف مانند پردازنده، حافظه، پهنای باند سریعاً پر شوند و به تدریج باعث اختلال در عملکرد سرویسها میشود.

حملات DDoS (Distributed Denial of Service) یا انکار سرویس توزیعی، یک نوع پیشرفتهتر از حمله DoS است که در آن حملهکنندگان از چندین منبع مختلف، همزمان حمله را انجام میدهند. در این حمله، حملهکنندگان از طریق چندین سیستم کنترل شده یا غیرکنترل شده، بر روی یک سیستم هدف ترافیک غیر طبیعی ایجاد میکنند. این باعث میشود تا سیستم هدف تحت فشار قرار گیرد و عملکرد آن دچار اختلال شود.

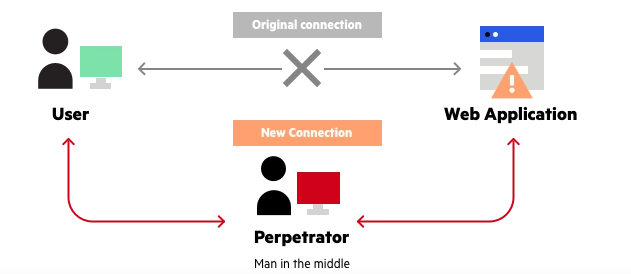

حملات MITM

حملات مردمیانی (Man-in-the-Middle Attacks یا به اختصار MITM) نوعی حمله در شبکههای کامپیوتری است که در آن حملهکننده بین دو طرف ارتباطی قرار میگیرد و قادر است ارتباط بین آنها را مانیتور نماید و تغییر دهد. در واقع، حملهکننده به عنوان واسطهای عمل میکند و از طرفی به طرف دیگر ارتباط را طبق نیاز خود تغییر میدهد و از آن بهرهبرداری میکند.

در زیر تعدادی از انواع حملات مردمیانی را توضیح میدهیم:

Interception رهگیری: در این نوع حمله، حملهکننده ترافیک بین دو طرف ارتباطی را مانیتور کرده و اطلاعات ارسالی را ذخیره میکند. این میتواند شامل رصد Packetهای شبکه، گوش دادن به تماسهای تلفنی، ذخیره کردن کلیدهای ورودی و… باشد.

Modification تغییر: در این نوع حمله، حملهکننده به طور غیرمجاز اطلاعات بین دو طرف ارتباطی را تغییر میدهد. این میتواند شامل تغییر محتوای پیامها، اطلاعات ورودی یا خروجی در یک ارتباط وب، یا تغییر مسیر ترافیک شبکه باشد.

Injection تزریق: در این نوع حمله، حملهکننده به طور غیرمجاز اطلاعات جعلی را به ترافیک بین دو طرف ارتباطی تزریق میکند. این میتواند شامل تزریق پیامهای جعلی به یک ارتباط وب، تزریق دستورات جعلی به پروتکلها و… باشد

Spoofing جعل هویت: در این نوع حمله، حملهکننده هویت یکی از طرفین ارتباطی را جعل میکند و به طور غیرمجاز به جای آن فرد وارد شده و از این هویت جعلی برای برقراری ارتباط و انجام فعالیتهای خود استفاده میکند.

Session hijacking سرقت نشست: در این نوع حمله، حملهکننده برای به دست آوردن کنترل بر روی یک نشست ارتباطی، مقدار شناسه نشست موردنظر را سرقت کرده و به طور غیرمجاز از آن نشست استفاده میکند. این مسئله میتواند باعث به دست آوردن اطلاعات حساس کاربر، انجام فعالیتهای غیرمجاز در حساب کاربری و یا به دست آوردن اجازهی دسترسی به منابع محدودیتدار شود.

حملات فیشینگ

حملات فیشینگ (Phishing) نوعی حمله سایبری هستند که در آن هکرها سعی میکنند اطلاعات حساس، مانند رمزعبورها، اطلاعات مالی، و اطلاعات شخصی افراد را به سرقت ببرند. این حملات اغلب با استفاده از ارسال پیامهای جعلی و ظاهراً معتبر به افراد هدف، با هدف ترغیب آنها به ارائه اطلاعات حساس یا انجام عملیات خطرناک، انجام میشوند.

به طور معمول، حملات فیشینگ شامل موارد زیر میشوند:

ارسال ایمیلهای فیشینگ: هکرها ایمیلهای جعلی به هزاران یا میلیونها فرد ارسال میکنند، که ظاهراً از شرکتها یا سازمانهای معتبر مانند بانکها، شرکتهای فناوری، یا شبکههای اجتماعی ارسال شدهاند. این ایمیلها اغلب شامل درخواستهای جعلی برای ارائه اطلاعات حساس مانند رمزعبور یا اطلاعات حساب بانکی، هستند.

ساخت وبسایتهای جعلی: هکرها وبسایتهای جعلی را با ظاهری مشابه به سایتهای معتبر طراحی و ایجاد میکنند. سپس از طریق ایمیلهای فیشینگ، پیامهای متنی، یا تبلیغات جعلی افراد را به این وبسایتها هدایت کرده و تلاش میکنند تا اطلاعات حساس آنها را دریافت کنند.

پرسش و پاسخ